Notre expèrtise

Nous vous proposons une démarche globale d’architecture de sécurité qui tient compte de vos besoins, de vos technologies et de vos préoccupations légales, humaines et techniques. Nous nous appuyons sur des cadres, normes et méthodologies de niveau mondial (ISO 2700X, COBIT, etc.)

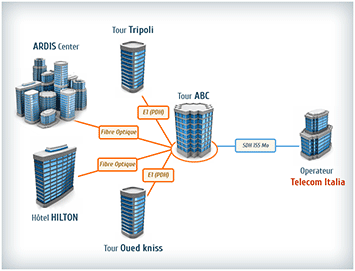

Accès Internet Haut débit

Notre liaison internet très haut débit avec ITALIA Telecom permet à notre clientèle d'avoir des accès internet de très haute qualité. Elle vous offre des vitesses rapides tant en téléchargement qu'en partage ou transfert de tout type de données. De plus, notre plateforme réseau à la fine pointe de la technologie et les mesures de sécurité en place permettent de garantir à nos clients un réseau professionnel moderne, efficace et sécurisé.

Lignes Spécialisées LS

Une Ligne Spécialisée ou louée notées parfois LS est une connexion permanente constituée d'un ou de plusieurs tronçons d'un réseau public mis bout à bout et affectée à une organisation (entreprise, administration,...).

C'est une liaison offrant des débits de connexion symétriques, garantis en émission et en réception de données et allant de 64Kbpsjusqu'à des dizaines de Mbps .

Par le biais d'un canal unique exclusivement réservé à votre entreprise, une liaison spécialisée vous offre la possibilité d'échanger tous types de données.

Toutes vos communications sont sécurisées et offrent ainsi une fiabilité et une confidentialité totales.

Une ligne spécialisée convient particulièrement aux moyennes et grandes entreprises ayant :

- Des besoins importants en trafic de façon permanente 24h/24 et 7j/7 tel que l'hébergement d'applications IP ou le transfert de fichiers volumineux

- Des besoins de communiquer de façon permanente et en toute sécurité avec ses différents sites

- Des réseaux locaux renfermant plus de 20 postes de travail.

Une solution clé en main

WEBCOM s'occupe de toutes les démarches administratives auprès d'Algérie Telecom afin de vous avoir tous les supports nécessaires à cette connexion et à sa mise en marche dans les meilleurs délais.

Réseaux Privés Virtuels VPN

Vos communications à distance sont-elles sécurisées ?

Les communications d'affaires électroniques à distance se font de plus en plus par Internet. C'est un réseau performant, accessible et économique mais qui demeure vulnérable quant à la confidentialité des données.

Les réseaux privés virtuels permettent à votre entreprise de bénéficier des avantages de l'Internet tout en sécurisant vos communications grâce à des technologies éprouvées de cryptographie.

Différents types de réseaux privés virtuels peuvent être implantés :

- VPN Intranet : Pour l'interconnexion des multiples sites de l'entreprise

- VPN Utilisateur distant : Pour l'interconnexion entre plusieurs postes distants

- VPN Extranet : Pour l'interconnexion avec des partenaires stratégiques

Politique de sécurité

Dans le cours normal des affaires, vous vous branchez constamment à de multiples réseaux internes et externes. Vous devez avoir des communications électroniques efficaces tout en protégeant vos informations stratégiques corporatives.

Maintenir cet équilibre est, en soi, un défi de taille. En fait, la sécurité est inévitablement associée à la gestion de risques. C'est un ensemble de processus dynamiques qui surveillent et qui gèrent des événements pouvant affecter la vie de l'entreprise.

C'est pourquoi, vous avez intérêt à mettre en place une politique de sécurité corporative qui identifie clairement les ressources à protéger et les risques à gérer.

Analyse et gestion des risques

La sécurité informatique est inévitablement associée à la gestion de risques. C'est un ensemble de processus dynamiques qui surveillent et qui gèrent des événements pouvant affecter la vie de l'entreprise.

En effet, le principe d'analyse et de gestion des risques est la pierre angulaire de la sécurité de l'information. Il permet d'identifier quelles sont les informations ou systèmes les plus critiques, les risques qu'ils encourent et finalement les pistes de solutions disponibles.

Notre approche est cyclique et tient compte de l'ensemble des processus qui affectent votre sécurité corporative. Nous vous fournissons toute l'information requise pour mieux évaluer les enjeux de sécurité de votre entreprise.

Détection d'intrusion

Les attaques d'intrusion peuvent venir tant de l'interne que de l'externe.

Votre coupe-feu Firewall peut être forcé ou des utilisateurs peuvent abuser de leurs droits d'accès en voulant entrer dans des zones non-autorisées ou dans la zone démilitarisée située entre votre coupe-feu et vos systèmes internes.

Nous pouvons détecter les tentatives d'intrusion sur plusieurs points d'accès et vous fournir une information centralisée.

Dès qu'une intrusion est détectée, nous déclenchons une série d'actions de plus ou moins grande envergure selon la sévérité de l'attaque.

Authentification

La mise en œuvre de mécanismes d’authentification dépend du niveau de sécurité des actifs informationnels à protéger.

Certains mécanismes sont appropriés pour les accès à distance et d’autres pour les accès à partir du réseau local de votre entreprise.

WEBCOM peut vous aider à déterminer le niveau de sécurité requis pour votre entreprise et vous proposer ainsi les solutions de contrôle d’accès adaptées à votre contexte organisationnel.

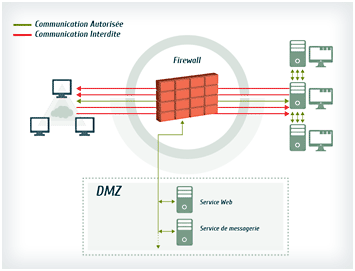

DMZ / PAR FEU FIREWALL

Quelles portes voulez-vous ouvrir ou fermer ?

Le coupe-feu permet à votre entreprise de contrôler les accès à ses réseaux. C'est une technologie indispensable lorsque vos employés, vos clients, vos fournisseurs et vos partenaires partagent de l'information ou travaillent en collaboration sur Internet.

Votre choix de coupe-feu doit assurer un contrôle complet des accès pour des applications, des services et des protocoles déjà définis ainsi que pour ceux à venir. Il doit aussi protéger votre entreprise des menaces et des risques provenant tant de l'interne que de l'externe.

La figure ci-dessus montre la position d’une DMZ au sein d’un réseau.

Votre architecture DMZ

Lorsque certaines machines du réseau interne ont besoin d'être accessibles de l'extérieur ( serveur web, un serveur de messagerie, un serveur FTP public, etc.), il est souvent nécessaire de créer une nouvelle interface vers un réseau à part, accessible aussi bien du réseau interne que de l'extérieur, sans pour autant risquer de compromettre la sécurité de l'entreprise.

On parle ainsi de zone démilitarisé notée DMZ pour DeMilitarized Zone pour désigner cette zone isolée hébergeant des applications mises à disposition du public.

La DMZ fait ainsi office de zone tampon entre le réseau à protéger et le réseau hostile.

Les serveurs situés dans la DMZ sont appelés« bastions » en raison de leur position d'avant poste dans le réseau de l'entreprise.

Surveillance

Compte tenu du volume de l'information qui circule dans votre réseau et vos systèmes d’information, il convient d'y mettre en place une surveillance et d’enregistrer les événements liés à la sécurité de l’information.

Avec son expertise nord-américaine,WEBCOM vous propose des solutions proactives permettant de détecter les menaces liées à la disponibilité et à l’intégrité des systèmes d’information de votre entreprise.

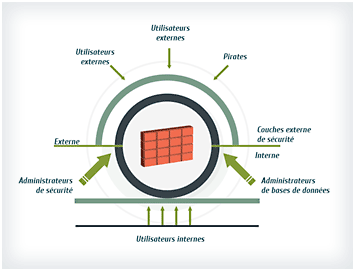

Architechture de sécurité

Les solutions techniques de sécurité doivent tenir compte de la stratégie de sécurité globale. Les entreprises ne doivent pas se précipiter et mettre en place des solutions ponctuelles de sécurité étroitement ciblées; un garde-barrière par ci, une protection antivirus par là.

De tels correctifs peuvent être plus dommageables qu'utiles puisqu'ils n'offrent pas de niveau de protection uniforme et exhaustif et peuvent contribuer à un faux sentiment de sécurité.

Une structure de sécurité globale saine est essentielle pour répondre aux exigences de sécurité d'un environnement Internet.

WEBCOM a pour stratégie de définir un ensemble de normes et de mécanismes de protection techniques fondés sur une approche en couches permettant d'adopter une position uniforme et exhaustive au plan de la sécurité..

Architectures technologiques

Une revue de configuration et d'architecture fournit une analyse détaillée de l'architecture de sécurité d'un réseau y compris la topologie du réseau, les composantes mises en place, les propriétés des dispositifs, les configurations, les protocoles d'échange d'information, les services en place, etc.

Elle permet aussi d'évaluer les politiques de sécurité pour l'accès à distance, la segmentation du réseau, la protection des serveurs, les procédures d'authentification, la conception de coupe-feux, des systèmes de détection d'intrusion et de zones démilitarisées DMZ .

Communiquez avec nous pour solliciter une revue de configuration et d'architecture

Protéction de données

Nos solutions sont des atouts pour protéger votre entreprise davantage afin de démontrer sa capacité à maintenir la confidentialité et l'intégrité des informations que ce soit dans ses relations avec ses clients, ses fournisseurs, ses partenaires et même ses employés.

La nécessité de protéger la confidentialité et l'intégrité des informations augmente proportionnellement avec l'interconnectivité des réseaux.

Vos informations sur vos clients, sur vos marchés et vos propriétés intellectuelles sont des éléments confidentiels que vous avez intérêt à protéger.

Renforcez votre politique de sécurité en protégeant efficacement l'intégrité et la confidentialité de vos données.

Nos solutions de protection de données s'intègrent facilement dans vos bases de données. Elle sont conviviales

et leur environnement technologique hautement sécurisé inclut :

- Le chiffrement des données confidentielles

- Des contrôles d'accès aux bases de données

- Une sécurisation granulaire, par ligne, par colonne ou par type d'information

- La production de rapports permettant, entre autre, d'identifier et de responsabiliser, pour fins d'enquête, les personnes ayant eu accès à l'information.

Catégorisation des IT (classification)

La classification des actifs informationnels joue un rôle majeur et central dans la définition du niveau de protection des actifs technologiques sensibles. Elle permet d’identifier et maitriser les risques encourus, et d'améliorer de façon continue les niveaux de sécurité existants.

Afin de vous permettre d’exprimer vos besoins en matière de sécurité, d’identifier et contrôler les impacts qui peuvent nuire aux activités de votre entreprise, nous vous proposons de vous accompagner dans la démarche de classification des systèmes d’information de votre organisme.

Contrôle d'accès

Le contrôle d’accès est un processus permettant de déterminer comment les ressources informationnelles sont gérées, quels individus peuvent y accéder et dans quelles circonstances ils peuvent le faire.

Il est composé généralement de trois éléments :

- La politique de contrôle d’accès;

- Les mécanismes de contrôle d’accès;

- Les modèles de contrôle d’accès

Nous avons l'expérience et le savoir-faire nécessaires pour vous aider à établir un système de contrôle d'accès efficace et efficient.

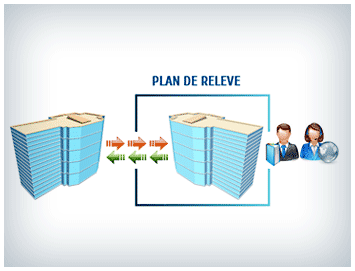

Plan de relève

Êtes-vous préparé en cas de désastre?

Nous pouvons vous aider à mettre en place les mesures organisationnelles et technologiques requises pour vous permettre de parer aux impacts néfastes suite à une détérioration ou destruction des actifs métiers et/ou informatique consécutive à un sinistre.

Haute disponibilité

Afin d'améliorer la qualité de leur service, nombreuses sont les entreprises qui intègrent leurs processus d'affaires et centralisent la gestion de leurs opérations. Leurs systèmes doivent fonctionner en permanence et ce, même sur une plate-forme Internet.

Nos dispositifs de haute disponibilité protègent votre entreprise contre des défaillances pouvant engendrer des pertes financières, des pertes de transactions et même des pertes de confiance.

Principe de répartition de charge

La répartition de charge permet de répartir les flux de transmissions électroniques sur plusieurs serveurs au lieu d'un seul et assure le basculement sur l'un des dispositifs en cas de problème. La répartition de charge accroît la haute disponibilité des services car le second serveur est actif en permanence, ce qui diminue les risques de défaillance.

Principe de haute disponibilité

La haute disponibilité implique la redondance du matériel et du logiciel. Deux serveurs identiques sont connectés au même réseau. Un seul est actif, tandis que le second prend la relève en cas de panne matérielle ou logicielle. Cette relève automatique est assurée par des logiciels qui surveillent en permanence la disponibilité du ou des services devant être hautement disponibles. La haute disponibilité peut être appliquée à :

- Un serveur de données;

- Des serveurs redondants;

- Des coupes feu (firewall);

- Un système de répartition de charge.

- Et plus encore...